第三周

逻辑回归模型

关于分类问题,首先讨论二分类问题,即输出值$y$只有两种值0和1,$y=1$表示正分类,$y=0$表示负分类。预测函数表示如下:

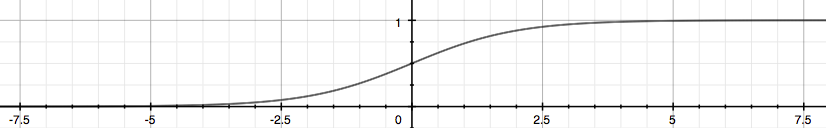

$g(z)$为”Sigmoid”函数,也称为逻辑函数。

$h_{\theta}(x)$表示的是输出为1的概率。

随着联网设备的多样化以及移动办公的兴起,传统网络安全边界在逐渐消失,当几乎不存在网络边界的时候,怎么保证网络安全?当越来越多的用户可随时通过各种方法接入公司网络的时候,怎么跟踪授权和非授权用户。于是,当今企业安全面对的主要问题,就是:网络安全工具、服务和解决方案的重心一直都在该网络安全“堡垒”概念上,而这又转换成对保护网络(及硬件)中所有组件的安全产品的重视,以及对业务(及软件)执行相关应用和程序的相对放松。

面对现代错综复杂的网络接入方式,可以采用以数据为中心的网络环境安全方法,重点应首先放在明确有哪些有价值数据和信息,及其对公司的价值,而其他强调技术的策略应围绕保护该有价值数据来发展。

Tom Mitchell (1998) Well-posed Learning Problem: “A computer program is said to learn from experience E with respect to some task T and some performance measure P, if its performance on T, as measured by P, improves with experience E”.

对于某类任务T和性能度量P,如果一个计算机程序在T上以P衡量的性能随着经验E而自我完善,那么我们称这个计算机程序在从经验E学习

机器学习分类: 监督学习(Supervised learning)和无监督学习(Unsupervised learning)

基于MCP神经元模型,Frank Rosenblatt发表了第一个感知机学习规则(F.Rosenblatt, The Perceptron, a Perceiving and Recognizing Automaton. Cornell Aeronautical Laboratory, 1957)。

基于此感知机规则,Rosenblatt提出了能够自动学习最优权重参数的算法,权重即输入特征的系数。在监督学习和分类任务语境中,上面提到的算法还能够用于预测一个样本是属于类别A还是类别B。

更准确的描述是,我们可以将上面提到的样本属于哪一个类别这个问题称之为二分类问题(binary classification task),我们将其中涉及到的两个类别记作1(表示正类)和-1(表示负类)。我们再定义一个称为激活函数(activation function) $\phi(z)$,激活函数接收一个输入向量$x$和相应的权重向量$w$的线性组合,其中$z$也被称为网络输入 $z=w_1x_1+\ldots+w_mx_m$ :

Python的原始代码在运行前都会被先编译成字节码,并把编译的结果保存到一个一个的PyCodeObject中,把PyCodeObject从内存中以marshal格式保存为文件,即pyc文件。python 内置库dis,可以把二进制反编译CPython bytecode。二进制对应的bytecode可以参考: https://github.com/python/cpython/blob/2.7/Include/opcode.h ,其中bytecode所代表的意义:https://docs.python.org/2/library/dis.html

sqlmap根据用户提供的level和risk参数决定发送SQL注入测试的payload的种类和数量。通常情况,sqlmap使用默认参数扫描时会存在很多注入扫描不出来的问题,这是因为默认情况下一些注入类型(如order by)是不会去扫描的,虽然用户可以通过提高level参数和risk参数,让sqlmap做更加全面的扫描,但是这种方式会发送大量的请求,影响扫描效率,而且risk参数过高还会带来损害数据库的风险,因此可以通过添加自定义的payload或者修改sqlmap提供的payload,优化扫描策略。

自定义payload可以带来以下好处:

这部分主要梳理sqlmap生成payload的方式,sqlmap扫描规则文件位于xml文件夹中的boundaries.xml文件和payloads文件夹,payloads文件夹中存放了六种注入类型的xml文件。

最终payload的生成方式为: prefix + payload + comment + suffix, 其中prefix和suffix由boundaries中的子节点prefix和suffix提供,payload和comment由payloads文件夹中的test的子节点payload和comment提供。